Thỉnh thoảng, chúng tôi đã giúp người dùng sửa các trang web bị tấn công của họ. Hầu hết thời gian khi họ liên hệ với chúng tôi, họ đã lau dọn trang web và hacker đã có thể lấy lại được. Điều này xảy ra nếu bạn không làm sạch đúng cách hoặc bạn không biết bạn đang tìm kiếm điều gì . Trong hầu hết các trường hợp chúng tôi tìm thấy, có một cửa sau tạo ra bởi các hacker đã cho phép họ để vượt qua chứng thực bình thường. Trong bài này, chúng tôi sẽ giới thiệu cho các bạn cách tìm kiếm một backdoor trong trang web WordPress bị tấn công và sửa chữa nó.

Backdoor là gì?

Backdoor được giới thiệu đến một phương pháp bỏ qua chứng thực thông thường và đạt được khả năng truy cập từ xa vào máy chủ trong khi vẫn không bị phát hiện. Hầu hết các hacker thông minh luôn tải lên các backdoor như là điều đầu tiên. Điều này cho phép họ lấy lại quyền truy cập ngay cả sau khi bạn tìm và gỡ bỏ plugin bị khai thác. Backdoors thường tồn tại trong việc nâng cấp, do đó trang web của bạn dễ bị tổn thương cho đến khi bạn làm sạch lỗi này.

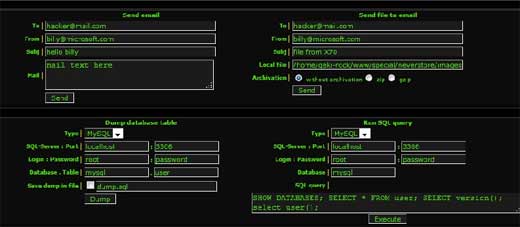

Một số backdoor chỉ đơn giản cho phép người dùng tạo tên người dùng quản trị ẩn. Trong khi các backdoor phức tạp hơn có thể cho phép hacker thực hiện bất kỳ mã PHP nào được gửi từ trình duyệt. Một số khác có giao diện người dùng đầy đủ cho phép họ gửi email dưới dạng máy chủ của bạn, thực hiện truy vấn SQL và mọi thứ khác họ muốn.

Mã này ẩn ở đâu?

Backdoors trên cài đặt WordPress thường được lưu trữ ở các vị trí sau:

- Chủ đề – Rất có thể nó không phải là trong chủ đề hiện tại mà bạn đang sử dụng. Hacker muốn mã này để tồn tại các bản cập nhật cốt lõi. Vì vậy, nếu bạn có chủ đề Kubrick cũ ngồi trong thư mục chủ đề của bạn, hoặc chủ đề khác không hoạt động, sau đó các mã sẽ có thể ở đó. Đây là lý do tại sao chúng tôi khuyên bạn nên xóa tất cả các chủ đề không hoạt động.

- bổ sung – Plugins là nơi tuyệt vời để hacker có thể ẩn mã vì ba lý do. Một vì mọi người không thực sự nhìn họ. Hai vì mọi người không thích nâng cấp bổ sung của họ, vì vậy họ sống sót qua việc nâng cấp (folks giữ họ đến ngày). Ba, có một số plugin không được mã hoá kém, có thể có các lỗ hổng của riêng họ để bắt đầu.

- Thư mục tải lên – Là một blogger, bạn không bao giờ kiểm tra thư mục tải lên của bạn. Tại sao bạn? Bạn chỉ cần tải lên hình ảnh, và sử dụng nó trong bài viết của bạn. Bạn có thể có hàng ngàn hình ảnh trong thư mục tải lên chia cho năm và tháng. Thật dễ dàng để hacker có thể tải lên một thư mục bên trong thư mục tải lên vì nó sẽ ẩn trong hàng ngàn tệp phương tiện. Plus bạn không kiểm tra nó thường xuyên. Hầu hết mọi người không có một plugin giám sát như Sucuri. Cuối cùng, thư mục tải lên có thể ghi được, vì vậy nó có thể hoạt động theo cách nó được cho là. Điều này làm cho nó trở thành một mục tiêu lớn. Rất nhiều backdoor chúng ta tìm thấy ở đó.

- wp-config.php – Đây cũng là một trong những tập tin được nhắm mục tiêu cao bởi các tin tặc. Đây cũng là một trong những nơi đầu tiên mà hầu hết mọi người được yêu cầu nhìn.

- Bao gồm thư mục – / wp-includes / folder là một nơi khác mà chúng ta tìm thấy backdoor. Một số tin tặc sẽ luôn luôn để lại nhiều hơn một tập tin backdoor. Sau khi tải lên, họ sẽ thêm một bản sao lưu khác để đảm bảo quyền truy cập của họ. Bao gồm thư mục là một nơi khác mà hầu hết mọi người không bận tâm tìm kiếm.

Trong tất cả các trường hợp chúng tôi phát hiện, cửa sau được ngụy trang trông giống như tệp WordPress.

Ví dụ: trong một trang web chúng tôi đã dọn dẹp, cửa sau đã nằm trong thư mục wp-includes, và nó được gọi là wp-user.php (điều này không tồn tại trong quá trình cài đặt bình thường). Có user.php, nhưng không wp-user.php trong thư mục / wp-includes /. Trong một trường hợp khác, chúng tôi tìm thấy một tệp php có tên hello.php trong thư mục tải lên. Nó được cải trang thành plugin Hello Dolly. Nhưng tại sao các heck là trong thư mục tải lên? D’oh.

Nó cũng có thể sử dụng các tên như wp-content.old.tmp, data.php, php5.php, hay cái gì đó thuộc loại đó. Nó không phải kết thúc bằng PHP chỉ vì nó có mã PHP trong đó. Nó cũng có thể là một tệp .zip. Trong hầu hết các trường hợp, các tệp này được mã hoá bằng mã cơ sở64, thường thực hiện tất cả các thao tác sắp xếp (thêm các liên kết spam, thêm các trang bổ sung, chuyển trang chính sang các trang spam).

Bây giờ bạn có thể nghĩ rằng WordPress là không an toàn vì nó cho phép backdoors. Bạn đang T DE VIẾT. Phiên bản hiện tại của WordPress không có lỗ hổng được biết đến. Backdoors không phải là bước đầu tiên của hack. Đây thường là bước thứ hai. Thông thường các hacker tìm thấy một khai thác trong plugin hoặc tập lệnh của bên thứ ba, sau đó cho phép họ truy cập vào tải lên cửa sau. Gợi ý: các TimThumb hack. Nó có thể được tất cả các loại sự vật mặc dù. Ví dụ: một plugin có mã hoá kém có thể cho phép nâng cấp đặc quyền người dùng. Nếu trang web của bạn có đăng ký mở, hacker chỉ có thể đăng ký miễn phí. Khai thác một tính năng để có được nhiều đặc quyền hơn (sau đó cho phép họ tải lên các tệp tin). Trong những trường hợp khác, rất có thể là chứng chỉ của bạn đã bị tổn hại. Nó cũng có thể là bạn đã sử dụng một nhà cung cấp hosting xấu.

Làm thế nào để Tìm và Làm sạch Backdoor?

Bây giờ bạn biết backdoor là gì, và nó có thể được tìm thấy ở đâu. Bạn cần phải bắt đầu tìm kiếm nó. Làm sạch nó lên là dễ dàng như xóa các tập tin hoặc mã. Tuy nhiên, phần khó khăn là tìm ra nó. Bạn có thể bắt đầu với một trong những plugin WordPress quét phần mềm độc hại sau đây. Trong số đó, chúng tôi đề nghị Sucuri (có nó được trả tiền).

Bạn cũng có thể sử dụng Máy quét Khai thác, nhưng hãy nhớ rằng các mã cơ sở và mã eval cũng được sử dụng trong các plugin. Vì vậy, đôi khi nó sẽ trả lại rất nhiều sai tích cực. Nếu bạn không phải là nhà phát triển của các plugin, thì thật khó để bạn biết mã nào nằm ngoài vị trí của nó trong hàng ngàn dòng mã. Điều tốt nhất bạn có thể làm là xóa thư mục plugin của bạn , và cài đặt lại plugin của bạn từ đầu. Yup, đây là cách duy nhất bạn có thể chắc chắn trừ khi bạn có rất nhiều thời gian để chi tiêu.

Tìm kiếm Thư mục Tải lên

Một trong những trình bổ sung của trình quét sẽ tìm thấy tệp giả mạo trong thư mục tải lên. Nhưng nếu bạn đã quen với SSH, thì bạn chỉ cần viết lệnh sau:

tìm tải lên-tên "* .php" -print

Không có lý do chính đáng cho tệp .php nằm trong thư mục tải lên của bạn. Thư mục được thiết kế cho các tệp đa phương tiện trong hầu hết các trường hợp. Nếu có một tệp tin .php ở đó, nó cần phải đi.

Xóa chủ đề không hoạt động

Như chúng tôi đã đề cập ở trên, thường các chủ đề không hoạt động được nhắm mục tiêu. Điều tốt nhất để làm là xóa chúng (yup này bao gồm các chủ đề mặc định và cổ điển). Nhưng chờ đợi, tôi đã không kiểm tra để xem nếu backdoor đã được ở đó. Nếu có, thì nó đã biến mất. Bạn chỉ cần tiết kiệm thời gian của bạn từ tìm kiếm, và bạn loại bỏ một điểm thêm của cuộc tấn công.

.htaccess File

Đôi khi mã chuyển hướng đang được thêm vào đó. Chỉ cần xóa các tập tin, và nó sẽ tự tạo lại chính nó. Nếu không, hãy truy cập bảng điều khiển quản trị WordPress của bạn. Cài đặt »Permalinks. Nhấp vào nút lưu ở đó. Nó sẽ tạo lại file .htaccess.

tệp wp-config.php

So sánh tệp này với tệp wp-config-sample.php mặc định. Nếu bạn nhìn thấy cái gì đó là ở nơi, sau đó được thoát khỏi nó.

Quét cơ sở dữ liệu cho khai thác và SPAM

Một hacker thông minh sẽ không bao giờ có chỉ một nơi an toàn. Họ tạo ra nhiều thứ. Nhắm mục tiêu một cơ sở dữ liệu đầy đủ dữ liệu là một thủ thuật rất dễ dàng. Họ có thể lưu các chức năng PHP không tốt của họ, tài khoản quản trị mới, liên kết SPAM, vv trong cơ sở dữ liệu. Yup, đôi khi bạn sẽ không nhìn thấy người dùng quản trị trong trang của người dùng của bạn. Bạn sẽ thấy rằng có 3 người dùng, và bạn chỉ có thể nhìn thấy 2. Cơ hội là bạn bị tấn công.

Nếu bạn không biết bạn đang làm gì với SQL, thì có thể bạn muốn để một trong những máy quét này làm việc cho bạn. Exploit Scanner plugin hoặc Sucuri (trả tiền phiên bản) cả hai sẽ chăm sóc đó.

Nghĩ rằng bạn đã làm sạch nó? Nghĩ lại!

Alright vì vậy hack đã biến mất. Phew. Giữ chặt, đừng thư giãn. Mở trình duyệt của bạn ở chế độ ẩn danh để xem hack có quay lại hay không. Đôi khi, những hacker này thông minh. Họ sẽ không hiển thị hack cho người dùng đã đăng nhập. Chỉ những người dùng đăng xuất mới nhìn thấy nó. Hoặc tốt hơn nữa, hãy thử thay đổi useragent của trình duyệt như Google. Đôi khi, các hacker chỉ muốn nhắm mục tiêu các công cụ tìm kiếm. Nếu tất cả trông thật tuyệt, thì tốt nhất bạn nên đi.

Chỉ cần FYI: nếu bạn muốn chắc chắn 100% rằng không có hack, sau đó xóa trang web của bạn. Và khôi phục nó đến mức bạn biết rằng hack không có ở đó. Đây không phải là một lựa chọn cho tất cả mọi người, vì vậy bạn phải sống trên bờ.

Làm thế nào để Ngăn chặn Hacks trong tương lai?

Lời khuyên của chúng tôi # 1 sẽ là sao lưu mạnh mẽ (VaultPress hoặc BackupBuddy) và bắt đầu sử dụng dịch vụ giám sát. Giống như chúng tôi đã nói trước đây, bạn không thể theo dõi mọi thứ diễn ra trên trang web của mình khi bạn đang làm nhiều thứ khác. Đây là lý do tại sao chúng ta sử dụng Sucuri. Có vẻ như chúng tôi đang quảng bá cho họ. Nhưng chúng ta KHÔNG. Vâng, chúng tôi nhận được hoa hồng liên kết từ tất cả những người đăng ký cho Sucuri, nhưng đó không phải là lý do tại sao chúng tôi đang giới thiệu nó. Chúng tôi chỉ giới thiệu các sản phẩm mà chúng tôi sử dụng và chất lượng. Các ấn phẩm chính như CNN, USAToday, PC World, TechCrunch, TheNextWeb, và các sản phẩm khác cũng đang đề xuất những người này. Đó là bởi vì họ làm tốt công việc của họ.

Đọc bài viết của chúng tôi về 5 lý do Tại sao chúng tôi sử dụng Sucuri để cải thiện bảo mật WordPress của chúng tôi

Bạn có thể làm vài điều khác:

- Sử dụng mật khẩu mạnh – บังคับ mật khẩu mạnh cho người dùng của bạn. Bắt đầu sử dụng tiện ích quản lý mật khẩu như 1Password.

- Xác thực 2 bước – Nếu mật khẩu của bạn bị xâm nhập, người dùng vẫn cần phải có mã xác minh từ điện thoại của bạn.

- Giới hạn Đăng nhập Thử – Plugin này cho phép bạn khóa người dùng ra sau khi X số lần đăng nhập thất bại.

- Vô hiệu hoá Trình chỉnh sửa Phông nền và Plugin – Điều này ngăn những sự cố của người dùng leo thang. Ngay cả khi các đặc quyền của người dùng đã được tăng lên, họ không thể sửa đổi chủ đề hoặc plugin bằng WP-Admin.

- Password Protect WP-Admin – Bạn có thể bảo vệ mật khẩu toàn bộ thư mục. Bạn cũng có thể giới hạn quyền truy cập bằng IP.

- Tắt thực thi PHP trong một số thư mục WordPress – Điều này vô hiệu hóa việc thực hiện PHP trong các thư mục tải lên và các thư mục khác mà bạn chọn. Về cơ bản, ngay cả khi ai đó có thể tải lên tệp tin trong thư mục tải lên của bạn, họ sẽ không thể thực hiện nó.

- Tiếp tục được cập nhật – Chạy phiên bản mới nhất của WordPress, và nâng cấp các plugin của bạn.

Cuối cùng, không phải là giá rẻ khi nói đến an ninh. Chúng tôi luôn nói rằng biện pháp bảo mật tốt nhất là sao lưu tuyệt vời. Xin vui lòng xin vui lòng giữ các bản sao lưu thường xuyên tốt của trang web của bạn. Hầu hết các công ty lưu trữ KHÔNG làm điều này cho bạn. Bắt đầu sử dụng một giải pháp đáng tin cậy như BackupBuddy hoặc VaultPress. Bằng cách này nếu bạn bị tấn công, bạn luôn có điểm khôi phục. Ngoài ra nếu bạn có thể, chỉ cần lấy Sucuri và tiết kiệm cho mình cho tất cả các rắc rối. Họ sẽ theo dõi trang web của bạn và dọn sạch nếu bạn bị tấn công. Nó đi ra như là $ 3 mỗi tháng cho mỗi trang web nếu bạn nhận được kế hoạch 5 trang web.

Chúng tôi hy vọng bài báo này giúp bạn. Vui lòng để lại nhận xét dưới đây nếu bạn có thứ để thêm